Ya sea que haya tenido una computadora durante años o solo una cuestión de días, probablemente sea una buena apuesta que haya escuchado términos como malware, virus, troyanos, keylogger, gusanos, rogueware, antivirus falso, rootkit, ransomware, adware, spyware o marcador. . La mayoría de los usuarios se preguntarán cuáles son las diferencias entre todas estas palabras diferentes, ya que el virus de la palabra a menudo se usa como un término genérico para cubrir todo tipo de actividad maliciosa en una computadora.

Básicamente, el malware es la abreviatura de Mal icious Software y todos los términos anteriores caen en esta categoría porque todos son maliciosos. Los diferentes términos que se utilizan en lugar de virus simples son para clasificar lo que el software malicioso es capaz de hacer. Por ejemplo, un keylogger está diseñado para grabar cualquier tecla que presione en su teclado y luego enviar esa información a una ubicación remota. Un troyano, por otro lado, le permite a un hacker robar información u obtener acceso completo a su computadora.

Usar la palabra "virus" para incluir todo tipo de software malicioso no es muy preciso, y "malware" es un término más adecuado, después de todo, un virus es solo un tipo de software malicioso. Afortunadamente, la mayoría del software antivirus gratuito o de pago busca muchos tipos diferentes de malware, no solo virus. Aquí hay una explicación breve y fácil de entender para la mayoría de las formas conocidas de malware que existen para ayudarlo a diferenciarlas.

Virus

El término más conocido, un virus es un fragmento de código que se adjunta a un programa como un archivo ejecutable, luego se replica y se propaga a otros archivos y a otras computadoras sin su conocimiento. Cuando ejecuta un archivo infectado, el virus se carga en la memoria y busca activamente otros archivos para infectar o infecta archivos cuando el sistema accede a ellos. Los diferentes efectos causados por un virus varían desde ventanas emergentes molestas hasta corromper y eliminar archivos o incluso borrar el disco duro y se transmiten comúnmente a través de archivos adjuntos de correo electrónico. Un ejemplo de uno de los virus más destructivos fue el CIH que es capaz de corromper el BIOS.

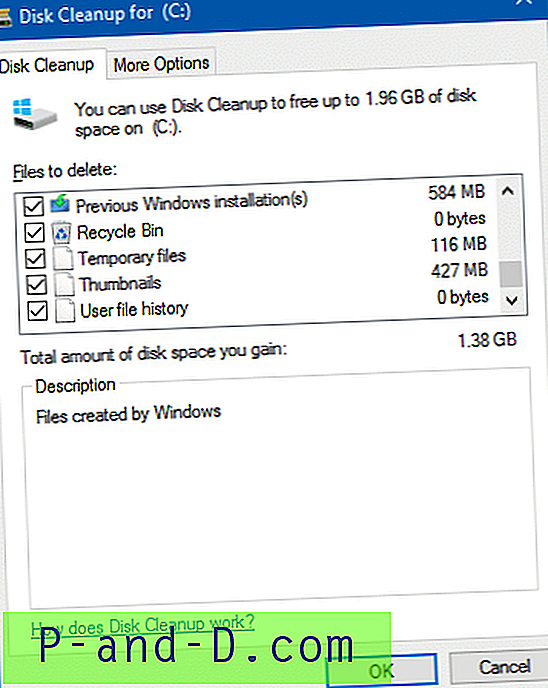

Rogueware / Scareware / Software falso

Hay muchos nombres que caen en esta categoría, como "antivirus falso", "antispyware falso", etc., pero todos trabajan hacia el mismo objetivo. Eso es para asustarlo o engañarlo haciéndole creer que tiene problemas con su computadora, como varios virus, la computadora está siendo atacada por piratas informáticos, hay serios problemas de estabilidad del sistema o incluso que su disco duro está a punto de fallar. El software fraudulento pretende ser un software legítimo y ofrecerá reparar los problemas inexistentes si compra su "software", que obviamente es completamente falso.

Este tipo de malware generalmente es una forma de gusano o troyano que a menudo se encuentra en correos electrónicos maliciosos y en sitios web de video / música pirata o pirateo / crack adulto, y requiere que el usuario permita que el programa se ejecute engañándolos para que ejecuten un "escaneo" o descargando un "visor" para un archivo multimedia. A menudo deshabilitan la ejecución de software de seguridad y también deshabilitan partes del sistema, como el administrador de tareas, hasta que se eliminan. Algunas herramientas como Remove Fake Antivirus o RogueKiller pueden eliminar varios tipos de este software malicioso además del excelente Malwarebytes Anti-Malware.

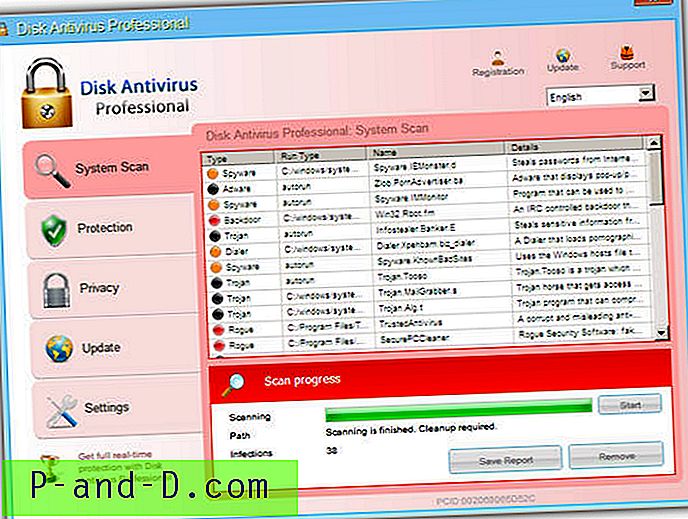

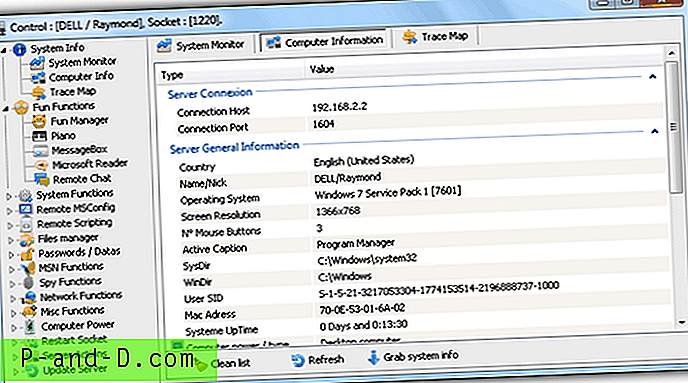

Caballo de Troya

A diferencia de un virus, un caballo de Troya no intenta replicarse, sino que intenta obtener acceso a su PC y busca controlarlo o robar información. Un troyano generalmente logra esto disfrazándose como un programa legítimo o un programa que desea ejecutar, como un descargador, pirateo o crack, etc., y el usuario ejecuta el programa para activar involuntariamente el troyano. A continuación se muestra una captura de pantalla de DarkComet, que es uno de los troyanos más populares y utilizados.

A menudo se pueden usar para instalar también otros programas maliciosos, como registradores de claves o pícaros en su sistema. Para infecciones de virus y troyanos más graves, es posible que deba descargar e iniciar con un CD de inicio de antivirus.

Gusano

Los gusanos son similares en diseño a los virus en que apuntan a replicar e infectar tantos sistemas como sea posible. La principal diferencia es que los gusanos no necesitan conectarse a otros programas para propagarse a otras computadoras y, en cambio, dependen de la red (como a través de correos electrónicos) y otros medios de transferencia como unidades flash USB para propagarse. También pueden causar problemas de rendimiento de la red y ralentizar las computadoras al consumir grandes cantidades de memoria.

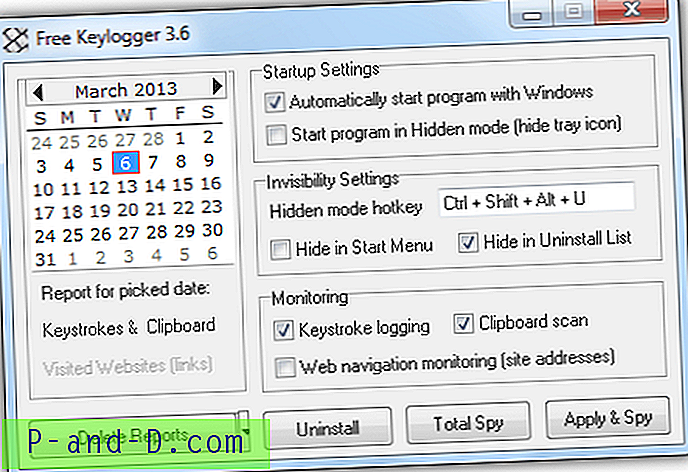

Keylogger

Los registradores de teclas registran todas las pulsaciones del teclado de una computadora y esos datos se registran en secreto. Si un keylogger se usa maliciosamente, los datos registrados, como un documento escrito, nombres de usuario y contraseñas en línea, detalles bancarios, etc., pueden enviarse a una ubicación remota o guardarse en la computadora local sin su conocimiento. Un keylogger también se puede usar para fines más legítimos, como monitorear lo que escriben sus hijos mientras usan Internet, etc. Si ha tenido problemas con los keyloggers en el pasado o desea una capa adicional de protección, puede probar software de registro anti-clave.

Marcador

Dado que la conexión a Internet moderna suele ser DSL, cable o fibra, los marcadores son bastante redundantes porque su función principal es marcar un número de teléfono caro con una tarifa premium en lugar del número que normalmente se usa para conectarse a su ISP. En los días de acceso telefónico e ISDN esto obviamente era un problema, pero como la banda ancha moderna no marca los números de teléfono para conectarse, un marcador no tiene ningún efecto real.

Spyware

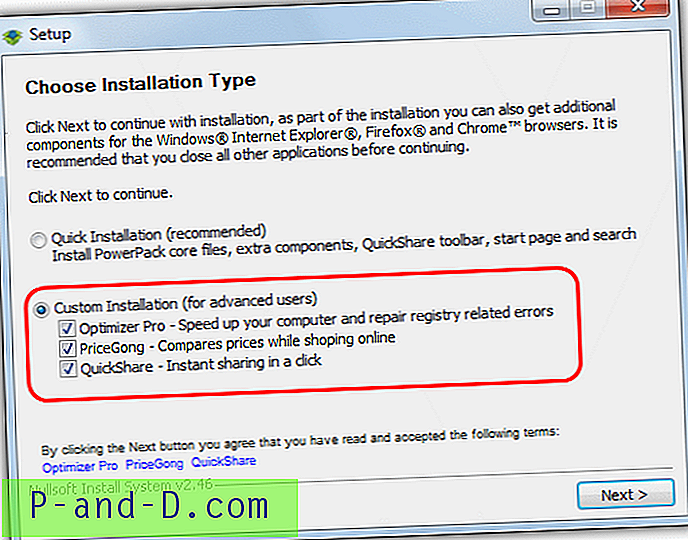

La definición simple de spyware es una pieza de software que recopila cualquier información sobre usted o su computadora sin su conocimiento, y puede enviar esa información a un tercero. En sus formas más ligeras, el spyware puede simplemente rastrear sus hábitos de navegación para publicar anuncios o registrar sus búsquedas en barras de herramientas, etc. Las formas más graves de spyware pueden recopilar pulsaciones de teclas, leer cookies o archivos en el disco, espiar otros programas y recopilar datos personales. El spyware a menudo se instala cuando se instala otro software, como aplicaciones gratuitas o shareware, por lo que siempre debe tener cuidado al instalar todas las formas de software.

Algunas de las herramientas de eliminación de spyware más eficaces, como Malwarebytes Anti-Malware, SUPERAntiSpyware y Spybot, también son muy buenas para eliminar adware, secuestradores y rogueware.

Adware

El software de publicidad admitido (adware) es simplemente un software que muestra anuncios de otros productos para generar dinero para sus desarrolladores que pueden estar dentro del programa o durante la instalación de la instalación. Esto ocurre principalmente en software libre y programas shareware al ofrecer otros productos o barras de herramientas, etc., y realmente no es peligroso en sí mismo, solo molesto, irritante y difícil de desinstalar. Algunos programas publicitarios pueden publicar sus anuncios siguiendo sus hábitos o actividad de navegación, en cuyo caso pasarían a la categoría de software espía.

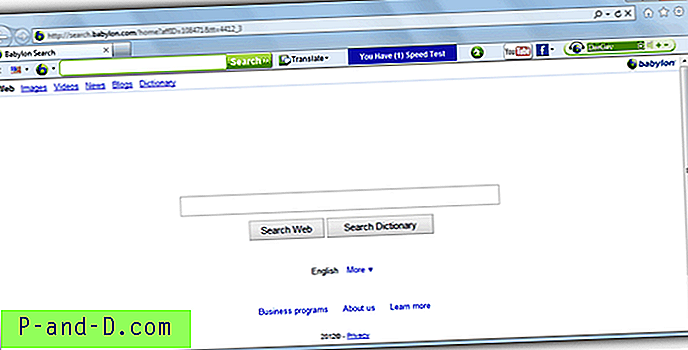

Secuestrador del navegador

El secuestro y el cambio de la página de inicio del navegador web y el proveedor de búsqueda predeterminado sin consentimiento pueden ocurrir al instalar ciertas barras de herramientas o ayudantes de búsqueda de instaladores de configuración de software.

No es especialmente malicioso, pero aún puede ser increíblemente molesto, y con frecuencia usar el desinstalador proporcionado no elimina todos los rastros y restablece la configuración por completo.

Rootkit

Los rootkits maliciosos a menudo llegan a una computadora a través de exploits de software o troyanos y constan de algunas partes. Una parte es acceder al nivel de privilegio más alto del sistema (root) que puede permitirle ejecutar acciones de alto nivel, y la otra (kit) es implementar scripts, bibliotecas o programas maliciosos en el sistema para realizar las tareas maliciosas de robar contraseñas, instalación de registradores de teclas, etc. Los rootkits son sigilosos y difíciles de detectar porque comienzan con su PC y se activan muy temprano en el proceso de arranque. Empresas como Sony y UbiSoft han sido criticadas en el pasado por usar una forma de rootkit en sus protecciones de copia DRM.

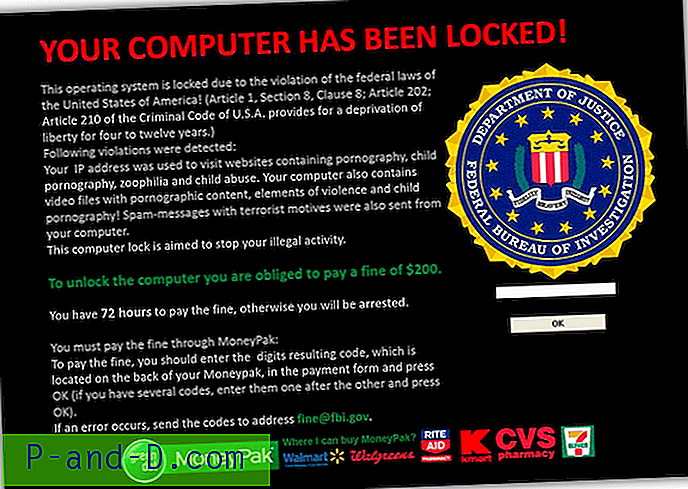

Secuestro de datos

El ransomware es como una versión más extrema de rogueware y no solo ofrecerá reparar los problemas no existentes por una tarifa, en realidad exigirá una tarifa y esencialmente puede bloquearlo de la computadora y, en algunos casos, también encriptar sus archivos hasta que paga para eliminarlo. Un ransomware común recientemente es el gusano Reveton que se hace pasar por una autoridad policial local u otra organización que lo acusa de descargar ilegalmente pornografía, warez o material con derechos de autor. Luego se le pide que pague una "multa" para desbloquear la computadora. El ransomware a menudo se infiltra en una computadora descargando y ejecutando un archivo malicioso de manera similar al rogueware o mediante archivos adjuntos de correo electrónico. Windows Unlocker en Kaspersky Rescue Disk es útil para eliminar el ransomware.

Nota: Aunque hay varias categorías diferentes de malware al mirar la lista anterior, la mayoría del software malicioso hoy combina diferentes tipos de malware para lograr una mayor tasa de infección y dar más control al pirata informático. La mayoría son invisibles para el usuario y funcionan silenciosamente sin su conocimiento para evitar ser detectados y causar el mayor daño posible durante el mayor tiempo posible. Rogueware, ransomware y adware están diseñados para hacerle saber que están allí. El hecho de que no parezca que tienes algún tipo de malware en tu computadora, no significa que no tengas nada malicioso. Los medios para proteger y escanear sus sistemas siempre deben estar a la mano.