Windows Defender puede detectar y eliminar malware y virus, pero no detecta programas o crapware potencialmente no deseados de forma predeterminada. Sin embargo, hay una función de suscripción que puede habilitar editando el registro para hacer que Windows Defender escanee y elimine adware, PUA o PUP en tiempo real.

El programa potencialmente no deseado (PUP), la aplicación potencialmente no deseada (PUA) y el software potencialmente no deseado (PUS) se refieren a la categoría de software que se considera no deseado, no confiable o indeseable. Los PUP incluyen adware, marcadores, programas falsos de "optimizador", barras de herramientas y barras de búsqueda que vienen incluidas con las aplicaciones.

Los PUA no entran en la definición de "malware", ya que no son maliciosos, pero aún así, algunos PUA se clasifican como "riesgosos".

En pocas palabras: no necesita cosas "potencialmente no deseadas" en su sistema, independientemente del nivel de riesgo, a menos que crea seriamente que los beneficios ofrecidos por un programa en particular superan los riesgos o inconvenientes creados por el PUP que acompañó al programa principal.

Ahora, aquí se explica cómo habilitar el escaneo y la eliminación de adware, PUP o PUA con Windows Defender (en Windows 8 y versiones posteriores).

- Habilitar la función de protección PUA de Windows Defender

- Habilite la protección PUA con PowerShell

- Habilitar la protección PUA manualmente [Ubicación del registro 2]

- Habilitar la protección PUA manualmente [Ubicación del registro 3]

- ¿Cómo verificar si PUA Protection está funcionando?

Habilite el escaneo en tiempo real de Windows Defender para adware, PUA o PUP

Hay tres formas diferentes de habilitar la protección PUA en Windows Defender, pero no estoy seguro de qué configuración tiene prioridad en caso de conflicto. La ubicación del registro es diferente en cada método descrito. Es recomendable utilizar solo uno de los siguientes métodos para evitar confusiones.

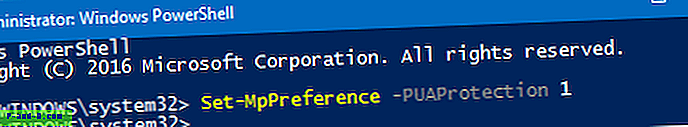

Método 1: habilite la protección PUA con PowerShell

Inicie PowerShell (powershell.exe) como administrador.

Ejecute el siguiente comando y presione ENTRAR:

Set-MpPreference -PUAProtection 1

Este comando de PowerShell agrega un valor de registro a la siguiente clave:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender

- Valor: PUAProtection

- Datos: 1 - habilita la protección PUA | 0 - deshabilita la protección

Tenga en cuenta que configurar manualmente el valor del registro aún funcionaría. Pero la ruta de registro anterior está protegida y no se puede editar con el Editor del Registro a menos que la esté editando como SYSTEM.

Método 2: Habilitar la protección PUA manualmente [Ubicación del registro 2]

Este método usa el mismo valor de registro pero lo implementa bajo la clave de registro de Políticas.

Inicie Regedit.exe y vaya a la siguiente clave:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows Defender

Cree un valor DWORD llamado PUAProtection

Haga doble clic en PUAProtection y establezca sus datos de valor en 1.

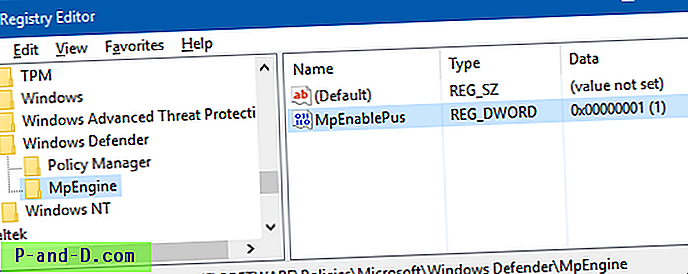

Método 3: Habilitar la protección PUA manualmente [Ubicación del registro 3]

Inicie el Editor del registro (regedit.exe) y vaya a la siguiente clave:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows Defender

Cree una subclave llamada "MpEngine"

En MpEngine, cree un valor DWORD llamado MpEnablePus

Haga doble clic en MpEnablePus y establezca sus datos de valor en 1

Esto configura Windows Defender para permitir el escaneo en tiempo real y la eliminación de cosas "potencialmente no deseadas".

Salga del Editor del registro.

De esos tres métodos, 1 y 2 aún no están documentados por Microsoft, pero logré descubrirlos cuando jugué con PowerShell. Los métodos 1 y 2 se probaron en un sistema que ejecuta Windows 10. El método 3 fue publicado inicialmente por el blog MMPC.

Aplica los cambios

Realice una de estas cosas para aplicar los cambios:

- Desactive la protección en tiempo real y vuelva a activarla.

- Actualizar las definiciones de Windows Defender

- Reiniciar Windows

PUA se bloqueará solo en el momento de la descarga o instalación. Se incluirá un archivo para bloquear si cumple una de las siguientes condiciones:

- El archivo se está escaneando desde el navegador

- El archivo tiene marca de la web (ID de zona) establecida

- El archivo está en la carpeta Descargas.

- El archivo en la carpeta% temp%

¿Funciona la Protección PUA de Windows Defender en sistemas que no forman parte de una red empresarial corporativa?

Esta característica opcional de Windows Defender fue anunciada el año pasado por el blog del Centro de Protección contra Malware de Microsoft (MMPC). Pero, como la publicación del blog MMPC hace referencia solo a sistemas "empresariales", algunos usuarios domésticos pueden preguntarse si la función de detección de PUA funciona o no en computadoras independientes.

Si. El escaneo PUA de Windows Defender también funciona en sistemas independientes.

La siguiente prueba muestra que la detección de PUA de Windows Defender ciertamente funciona en sistemas que no forman parte de una red de dominio.

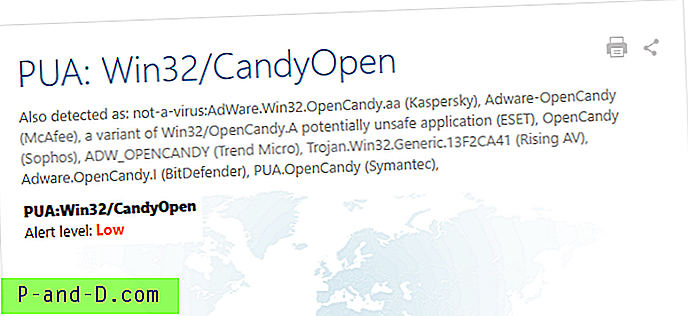

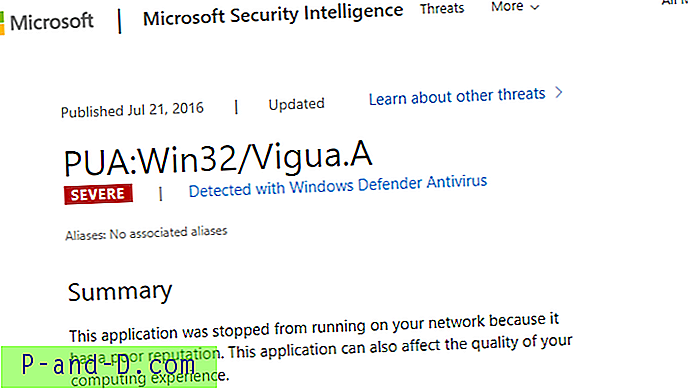

MMPC Security Portal tiene la lista completa de "Programas potencialmente no deseados" o "Aplicaciones potencialmente no deseadas", cada nombre de amenaza tiene el prefijo "PUA:".

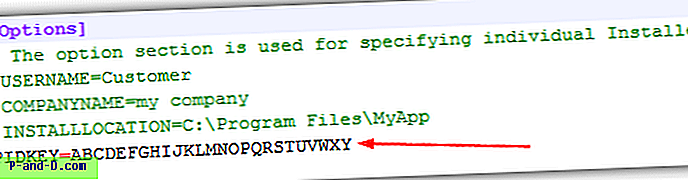

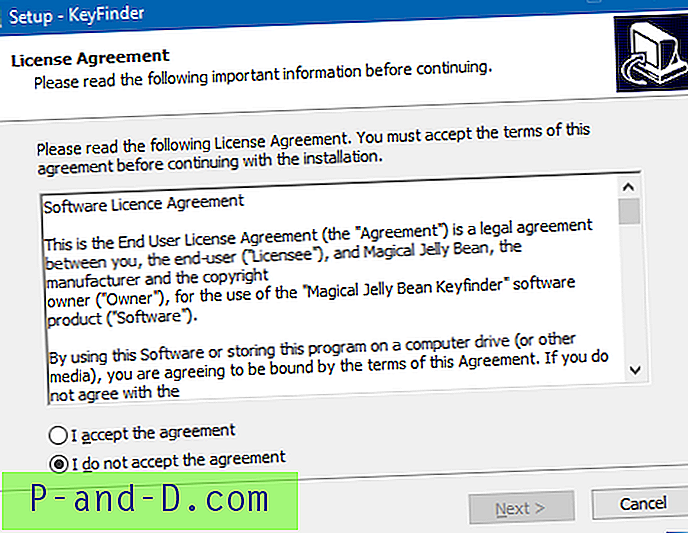

Por ejemplo, PUA: Win32 / CandyOpen es un PUP / PUA incluido con Magical jelly bean Keyfinder y otros programas.

(Magical Jelly Bean Keyfinder, de lo contrario es un software útil).

Antes de activar la protección PUA de Windows Defender, descargué Keyfinder de Magicaljellybean e intenté ejecutarlo en una computadora independiente con Windows 10 v1607. Windows Defender me permitió descargar el instalador, así como ejecutarlo.

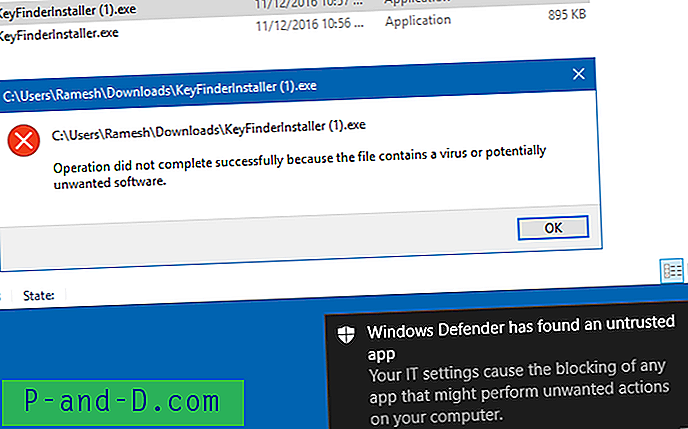

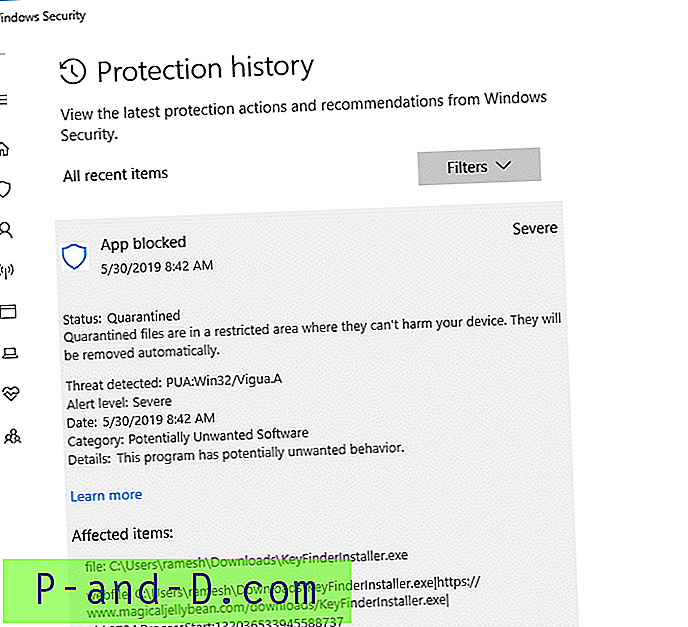

Después de establecer los datos del valor "MpEnablePus" en 1 usando el Editor del Registro y actualizar las definiciones, Windows Defender bloqueó la ejecución del programa de instalación.

Además, cuando intenté descargar una nueva copia del instalador de Keyfinder, el archivo se bloqueó al aterrizar en la carpeta Descargas o% temp%. El resultado fue el mismo cuando elegí una carpeta distinta de "Descargas".

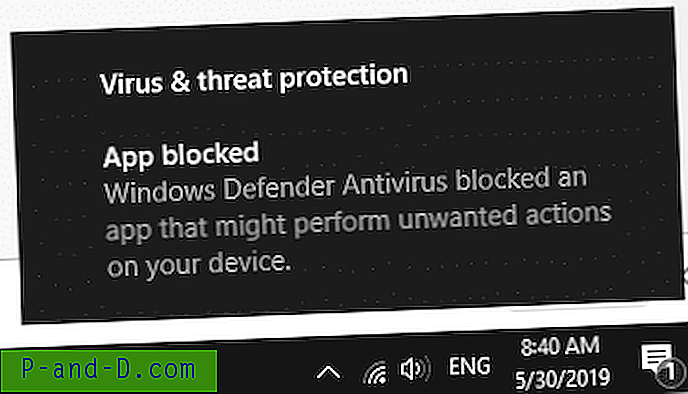

Y se mostró el mensaje de notificación de Windows Defender.

Windows Defender ha encontrado una aplicación no confiable

La configuración de TI provoca el bloqueo de cualquier aplicación que pueda realizar acciones no deseadas en su computadora

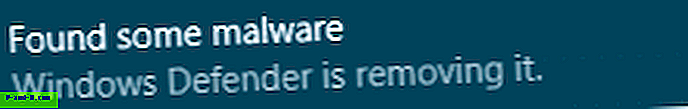

Considerando que, el mensaje de notificación textualmente es diferente para las detecciones de "malware"; en cuyo caso diría "Encontrado algún malware".

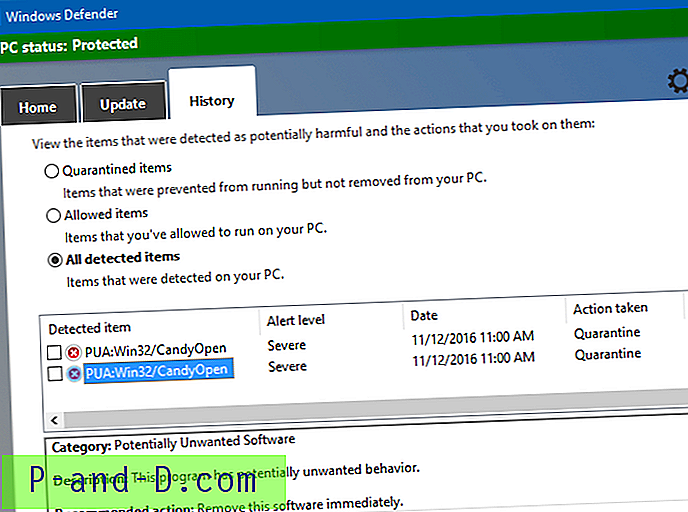

Y el PUA fue puesto en cuarentena, como se muestra en el historial de escaneo de Windows Defender.

Magical Jelly Bean Keyfinder parece agrupar diferentes PUA en su instalador de vez en cuando. Cuando se probó en mayo de 2019, el instalador contenía un PUA diferente (llamado PUA:Win32/Vigua.A ) con nivel de amenaza "Severo".

El mensaje de notificación es diferente esta vez. Decía: " Windows Defender Antivirus bloqueó una aplicación que podría realizar acciones no deseadas en su dispositivo. "

Conclusión: La función de detección de PUA de Windows Defender puede ser útil para sistemas que aún no aprovechan una solución antimalware premium de terceros (por ejemplo, Malwarebytes Antimalware Premium) con capacidad de monitoreo en tiempo real. Hope Microsoft agrega una opción de GUI para habilitar la función de escaneo de PUA en Windows Defender, como la función opcional de escaneo limitado (y la opción de GUI) en Windows 10.