Un sistema operativo Windows contiene aproximadamente 40 a 50 millones de líneas de código y definitivamente hay errores de programación que pueden causar problemas en Windows, que depende de expertos en seguridad o piratas informáticos para encontrar una puerta trasera explotable. Esta es la razón por la cual es muy importante que una computadora con sistema operativo Windows, especialmente las que están conectadas a Internet, estén siempre actualizadas con los parches o revisiones actuales para garantizar que sea estable y confiable.

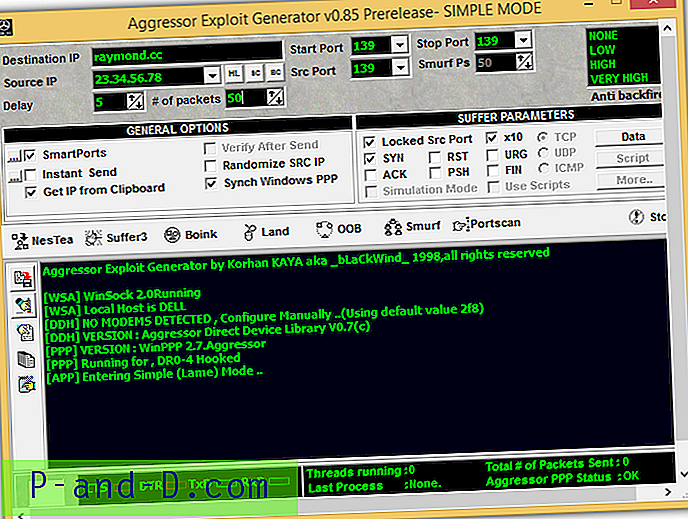

Es reconfortante saber que cada versión más nueva de Windows es menos vulnerable a los ataques remotos que pueden bloquear la computadora con la pantalla azul de la muerte. En Windows 95, había muchos tipos diferentes de ataques de denegación de servicio que pueden hacer que el sistema se bloquee. Además, no muchos usuarios conocían Windows Update para verificar e instalar automáticamente las actualizaciones de seguridad en ese momento y la mayoría de estas herramientas de ataque son lo suficientemente fáciles de usar para los principiantes con solo ingresar la dirección IP de la víctima. Incluso la herramienta de ataque de Windows más avanzada en ese entonces llamada Aggressor Exploit Generator tiene un modo simple que puede lanzar NesTea, Suffer3, Boink, Land, OOB y Smurf desde Windows 95 con un clic del mouse.

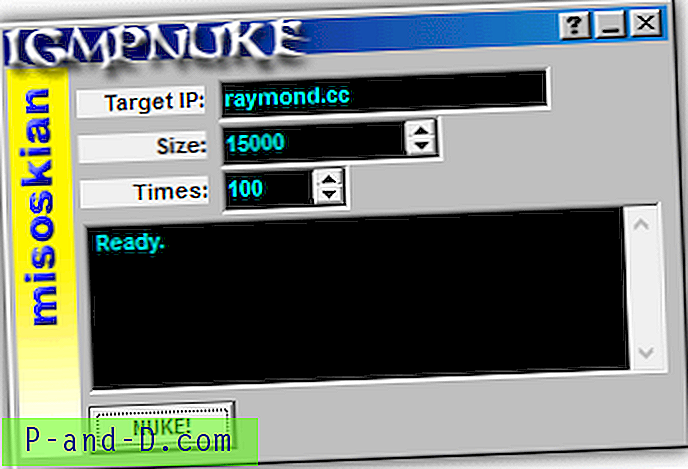

Todas las herramientas de DoS que pueden bloquear Windows 95 se repararon en Windows 98, pero luego eran vulnerables a los paquetes IGMP grandes. Un IGMP Nuker creado por Misoskian está disponible públicamente para que cualquiera lo use para bloquear el sistema Windows 98 simplemente ingresando la dirección IP de la computadora remota.

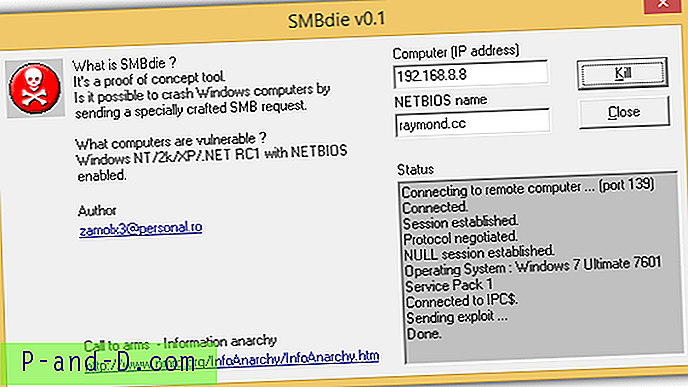

Windows XP llegó más tarde, pero no se libró de los ataques nucleares también. Zamolx3 creó una herramienta de prueba de concepto para bloquear fácilmente Windows XP con pantalla azul de la muerte al enviar una solicitud SMB especialmente diseñada a una computadora XP simplemente especificando la dirección IP y el nombre de la computadora. Aunque SMBDie requiere una información adicional, que es el nombre NETBIOS, es bastante fácil hacer ping a la dirección IP con un interruptor. De todos modos, las computadoras con Windows XP sin ningún paquete de servicio instalado son vulnerables a este ataque.

Windows XP llegó más tarde, pero no se libró de los ataques nucleares también. Zamolx3 creó una herramienta de prueba de concepto para bloquear fácilmente Windows XP con pantalla azul de la muerte al enviar una solicitud SMB especialmente diseñada a una computadora XP simplemente especificando la dirección IP y el nombre de la computadora. Aunque SMBDie requiere una información adicional, que es el nombre NETBIOS, es bastante fácil hacer ping a la dirección IP con un interruptor. De todos modos, las computadoras con Windows XP sin ningún paquete de servicio instalado son vulnerables a este ataque.

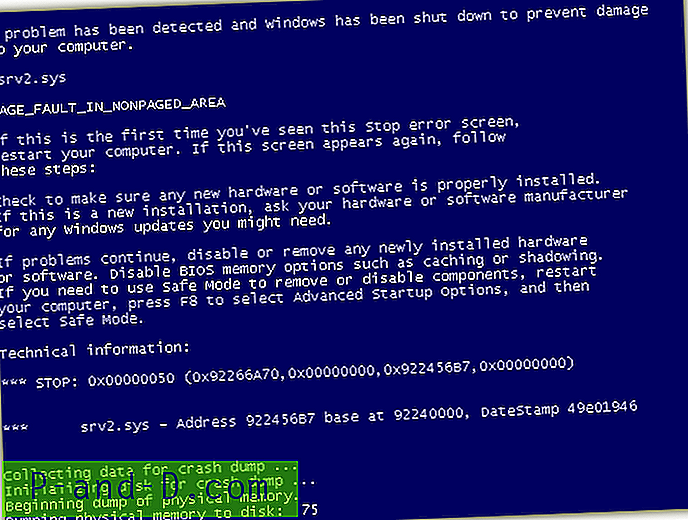

La mayoría de la gente estaría de acuerdo en que Windows Vista no es muy estable, aunque la interfaz gráfica de usuario se ve bien. Está a salvo del ataque SMBDie, pero desafortunadamente el nuevo SMB2.0 sufre de otra vulnerabilidad que puede causar un BSOD. Si la computadora de la víctima que ejecuta Windows Vista no tiene el parche instalado y el Firewall de Windows está desactivado, se mostrará una pantalla azul con el error PAGE_FAULT_IN_NONPAGED_AREA causado por srv2.sys.

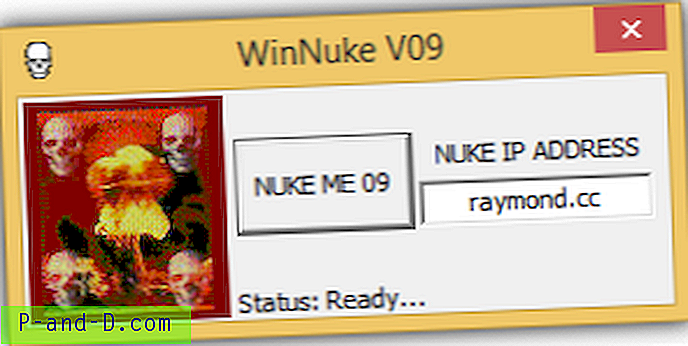

El script de ataque original está escrito en Python. Ejecutar el script en Windows es tan fácil como instalar ActivePython, edite el script para reemplazar el IP_ADDR con la dirección IP de la víctima, guarde los cambios y ejecútelo. Hay bastantes versiones binarias de Windows que son fáciles de usar, pero una que todavía está disponible es SMB2Nuke de www.illmob.org. De forma similar a la buena herramienta WinNuke, simplemente ingrese la dirección IP de la víctima y haga clic en un botón para iniciar el ataque.

Un Windows Vista recién instalado que no se ha actualizado todavía es definitivamente vulnerable a la bomba nuclear SMB 2.0, pero el Firewall de Windows que está activado de forma predeterminada puede proteger contra el ataque. Puede descargar la actualización oficial MS09-050 de Microsoft Security TechCenter. Windows 7 está principalmente a salvo del ataque SMB2.0 porque solo se ve afectada la versión Release Candidate (RC).

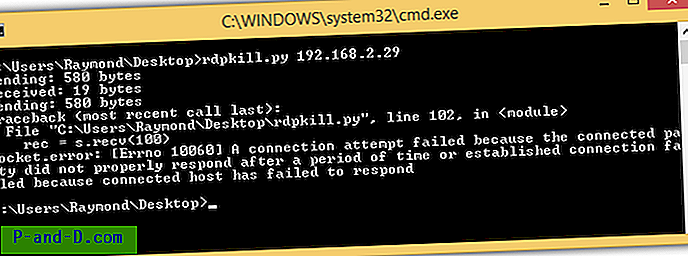

Si bien existen vulnerabilidades de seguridad en todas las versiones de Windows, el sistema operativo es bastante seguro contra estos ataques siempre que no se publique una prueba de concepto públicamente donde cualquiera pueda abusar de ella. Hubo un caso en 2012 donde el investigador de seguridad Luigi Auriemma encontró una vulnerabilidad en Escritorio remoto. Alguien más se apoderó del código y lanzó su herramienta Prueba de concepto en un script de Python que puede bloquear una computadora con Windows con Remote Desktop habilitado con pantalla azul de la muerte.

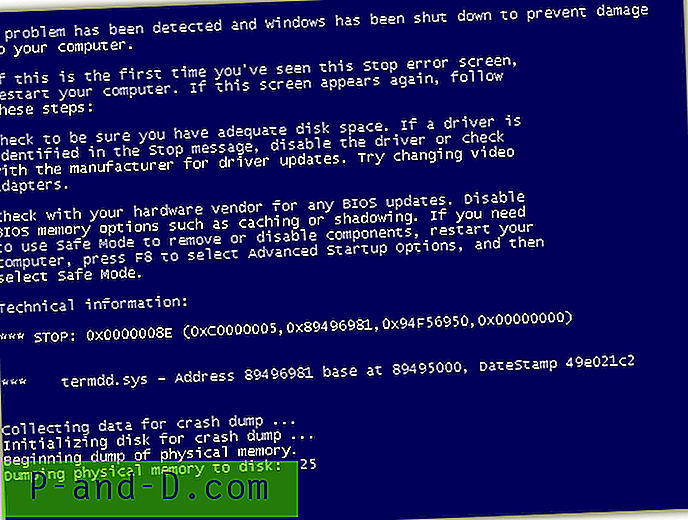

illmob.org hizo que el ataque fuera mucho más fácil de ejecutar a través de un programa ejecutable de Windows. Simplemente descargue, ejecute, ingrese la dirección IP de la computadora con Escritorio remoto habilitado y haga clic en "¡Destruya!" botón. La computadora de la víctima obtendrá instantáneamente una pantalla azul que muestra un error con el archivo afectado termdd.sys. El archivo termdd.sys es un controlador de servidor de escritorio remoto, por lo que le da una pista de que la pantalla azul es causada por Escritorio remoto.

Windows XP, Vista y 7 son vulnerables al ataque MS12-020. Si su computadora no está completamente actualizada por alguna razón, puede descargar e instalar manualmente el parche MS12-020 desde el sitio web oficial de Microsoft.

Notas finales : Como puede ver, mantener su sistema operativo Windows actualizado es vital para prevenir ataques de vulnerabilidades conocidas. También deberá asegurarse de que el software de terceros siempre esté actualizado, y que contar con un buen software antivirus que proteja su computadora contra software malicioso es igualmente importante.

![Kinemaster Pro Chroma Key completamente desbloqueado [2020]](http://p-and-d.com/img/other/823/kinemaster-pro-fully-unlocked-chroma-key.gif)