Hace unos meses, uno de mis clientes me informó que cuando acceden a su sitio web a través de Google, se los redirige automáticamente a un sitio de ataque informado por Firefox. Sin embargo, no tienen problemas para acceder al sitio web directamente. Cuando un sitio web de confianza se redirige a un sitio web de ataque, eso es una señal de que el sitio web está siendo pirateado y algunos scripts se modificaron para crear la redirección automática.

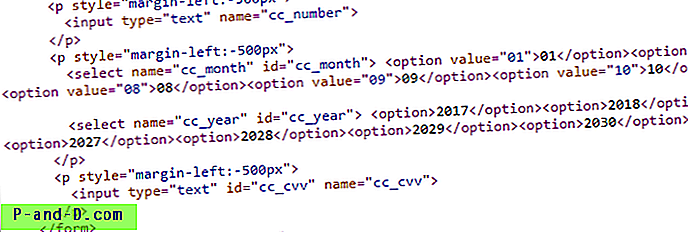

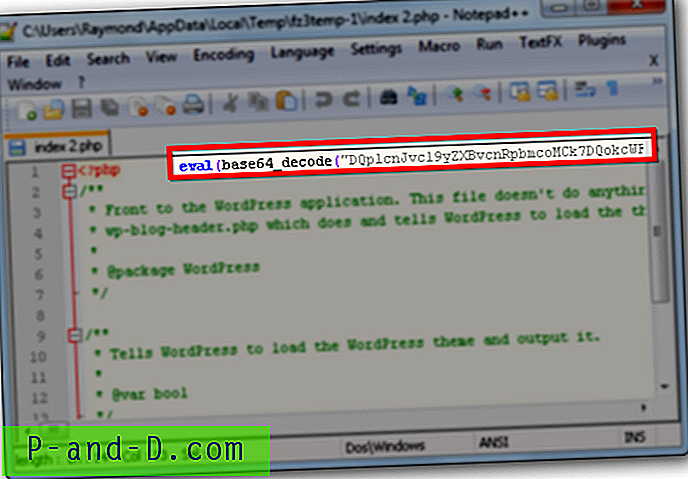

Cuando vi algunos de los archivos PHP, hubo una gran cantidad de eval ( código base64_decode que se agrega después de

¡Después de algunas semanas, noté que todos los sitios web de Worpdress se infectaron nuevamente con el código malicioso! Lo que hice anteriormente fue solo limpiar la redirección, pero no busqué más en la causa de la inyección de código malicioso. Después de investigar, parece que uno de mis clientes ha activado un tema que utiliza un script TimThumb.php antiguo y vulnerable cuando la última versión de hoy es la 2.8.10. Reemplazar el antiguo tiumthumb.php por el último debería evitar que el sitio web sea inyectado con código malicioso. Para limpiar el sitio web, encontré un script PHP que puede rastrear automáticamente todos los archivos PHP en el sitio web y eliminar cualquier código malicioso eval base64_decode conocido. Así es como se ve el código malicioso cuando se inserta en un archivo PHP. Se puede inyectar varios códigos en un solo archivo PHP, por lo que deberá verificar todo el archivo.

Las letras y números aleatorios están codificados con la base 64 y es posible decodificarlos de algunos de los servicios en línea que ofrecen dicho servicio. Después de decodificar la base64, cualquier persona que provenga de motores de búsqueda como Yahoo, Google, Bing, etc. se redirige automáticamente a minkof.sellclassics.com.

Para comenzar a limpiar el código base64_decode malicioso inyectado, todo lo que necesito hacer es cargar el brillante archivo cleaner_2.5.php escrito por PHP Beginners en la raíz del dominio y luego ejecutar el script desde el sitio web. Por ejemplo, http://www.test.com/cleaner_2.5.php. El script comenzará a escanear y eliminar cualquier código malicioso detectado de los archivos PHP. Asegúrese de hacer una copia de seguridad de los archivos de su sitio web antes de ejecutar este script para que sea posible revertir cualquier cambio realizado por el script más limpio.

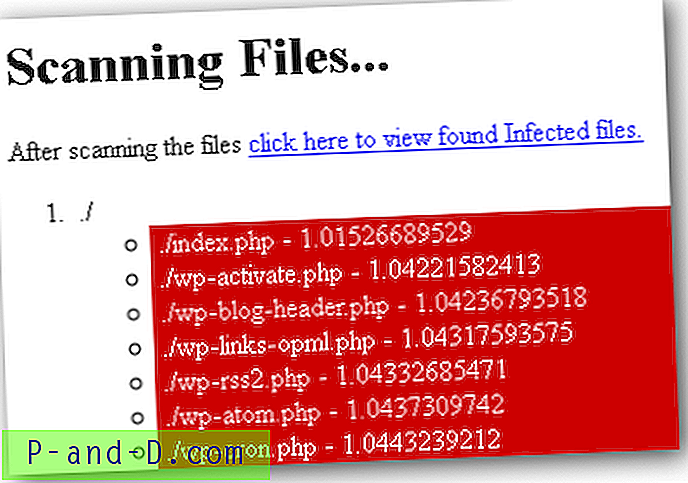

Cuando el script de limpieza haya terminado de escanear, mostrará la cantidad de archivos encontrados infectados. ¡Este script más limpio ahorra mucho tiempo y esfuerzo! Asegúrese de cambiar el usuario de WordPress y la contraseña de la base de datos después de la limpieza. Si su sitio web siguió siendo pirateado después de la limpieza y no está seguro de cuál es la causa, es posible que el atacante haya dejado caer algunos archivos en el interior de algunas carpetas que les dan acceso a su sitio web. Puede ejecutar el script del escáner y enviar el resultado del escaneo al autor del script en  .

.

Descargar Cleaner Script | Descargar Scanner Script