El protocolo FTP ha existido durante bastante tiempo y todavía se usa comúnmente hoy para cargar archivos a servidores web. Se sabe que FTP es inseguro porque los datos se transfieren en texto claro que se puede leer directamente desde un sniffer de paquetes. Esto significaría que la información de inicio de sesión FTP que contiene el nombre de usuario y la contraseña puede ser capturada por un sniffer de paquetes cuando el software del cliente FTP inicia una conexión a un servidor FTP. El cifrado se puede usar en FTP utilizando el protocolo SFTP o FTPS en lugar del inseguro FTP.

FTP no solo revela la información de inicio de sesión en texto claro, los archivos transferidos entre el cliente y el servidor pueden ser interceptados y reensamblados por un sniffer de paquetes para mostrar qué archivos se están cargando o descargando del servidor FTP. Esto es útil para que los administradores detecten la transferencia no autorizada de archivos confidenciales de la compañía durante una auditoría de tráfico de red, pero también se puede abusar de ellos. Aquí le mostraremos 5 programas gratuitos de rastreo de paquetes que tienen la capacidad de reconstruir archivos que se transfieren a través de FTP. 1. Interceptor-NG

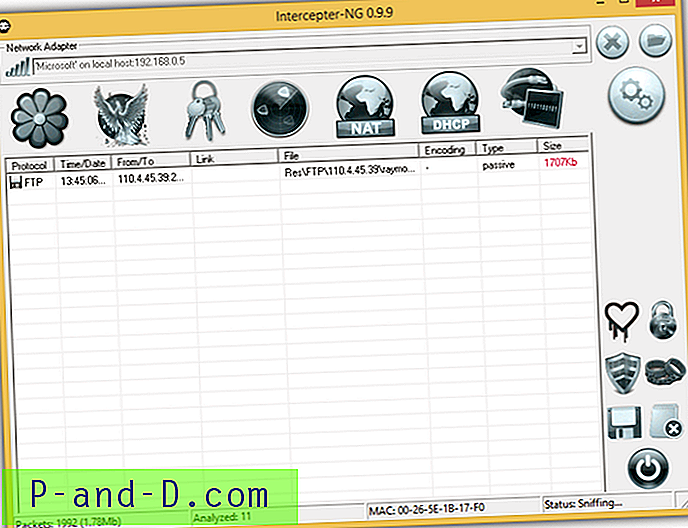

Intercepter-NG es un kit de herramientas de red que tiene la capacidad de reconstruir archivos transferidos en el protocolo FTP. Además de FTP, también admite la reconstrucción de archivos desde el protocolo HTTP \ IMAP \ POP3 \ SMTP \ SMB. Además de la reconstrucción de archivos, Intercepter-NG puede detectar mensajes de chat y hashes de contraseñas, capturar paquetes sin procesar y realizar algunas vulnerabilidades como Heartbleed, SMB Hijack, HTTP Injection, ARP spoofing, etc.

Para comenzar a rastrear los paquetes de red y reconstruir los archivos transferidos en FTP, antes que nada es importante seleccionar la interfaz que usará para rastrear haciendo clic en el icono del adaptador de red ubicado en la esquina superior izquierda. Al hacer clic en él, se cambiará entre Ethernet y Wi-Fi. Luego haga clic en el menú desplegable para seleccionar el adaptador activo y luego haga clic en el icono de reproducción para comenzar a olfatear. Vaya al " Modo Resurrección " y los archivos reconstruidos se enumerarán allí.

Descargar Intercepter-NG

2. SoftPerfect Network Protocol Analyzer

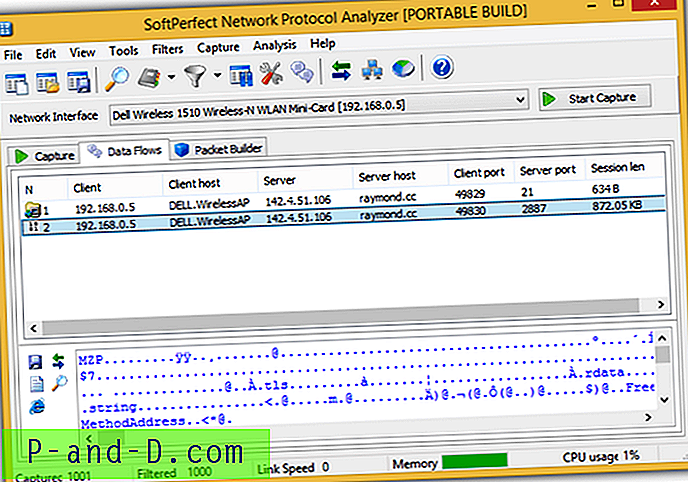

SoftPerfect Network Protocol Analyzer es un sniffer de paquetes gratuito para analizar y depurar conexiones de red. Aunque no viene con una forma automatizada de reensamblar archivos en los paquetes, le mostraremos lo fácil que es reconstruirlos con unos pocos pasos. El primer paso es seleccionar la interfaz de red que está actualmente en uso para rastrear los paquetes y hacer clic en el botón Iniciar captura. Cuando haya terminado de capturar los paquetes, haga clic en Capturar en la barra de menú y seleccione Reconstruir sesiones TCP que lo llevará a la pestaña Flujos de datos.

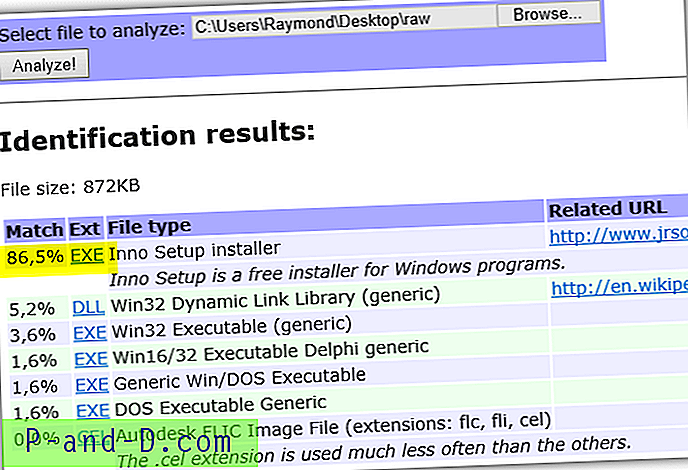

Tome nota del puerto del servidor y la duración de la sesión. Si ve un puerto 21 seguido de un tamaño mayor de la duración de la sesión, es probable que se esté transfiriendo un archivo. Seleccione el flujo de datos y haga clic en el icono de guardar ubicado en la parte inferior izquierda, luego seleccione "Guardar como datos sin procesar". Luego puede usar cualquiera de las herramientas mencionadas en este artículo para identificar el tipo de archivo. Alternativamente, si el archivo es relativamente pequeño, puede cargarlo en un identificador de archivo TrID en línea para identificar el formato del archivo.

Un usuario avanzado puede saber instantáneamente que los primeros bytes que muestran "MZA" es un archivo ejecutable.

Descargar SoftPerfect Network Protocol Analyzer

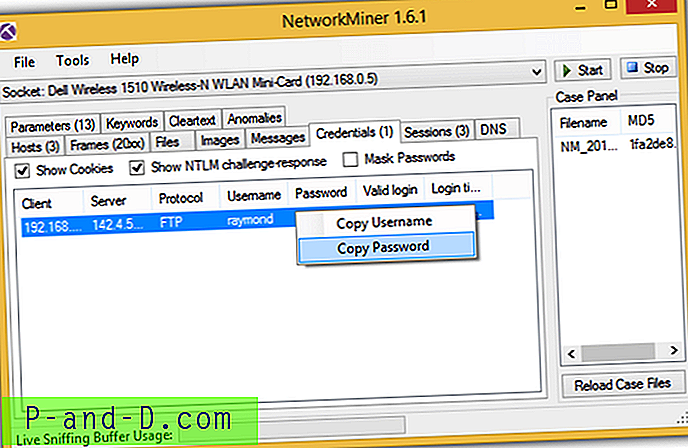

3. NetworkMiner

NetworkMiner es en realidad una herramienta de análisis forense de red muy potente y más fácil de usar en comparación con WireShark. La reconstrucción de archivos funciona bien en un adaptador Ethernet, pero la captura inalámbrica requiere un adaptador AirPcap para funcionar mejor, mientras que los adaptadores inalámbricos internos probablemente no volverán a ensamblar ningún archivo de un paquete capturado. Sin embargo, otras características, como extraer las credenciales de inicio de sesión, seguirán funcionando.

Otra ventaja de NetworkMiner es la capacidad de analizar archivos PCAP exportados desde otro software de captura de paquetes como WireShark y tcpdump.

Descargar NetworkMiner

4. Wireshark

Aunque Wireshark es utilizado principalmente por profesionales para capturar y analizar paquetes porque no es muy fácil de usar, descubrimos que en realidad es bastante fácil encontrar datos transmitidos por FTP utilizando la función de búsqueda, seguir el flujo TCP y finalmente guardar toda la conversación como Un archivo sin procesar.

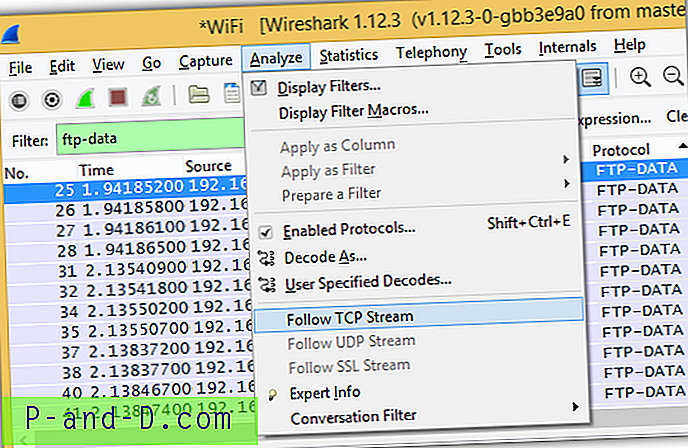

En la barra de filtro, escriba ftp-data en el cuadro y presione Entrar. Haga clic en Analizar en la barra de menú y seleccione "Seguir secuencia TCP".

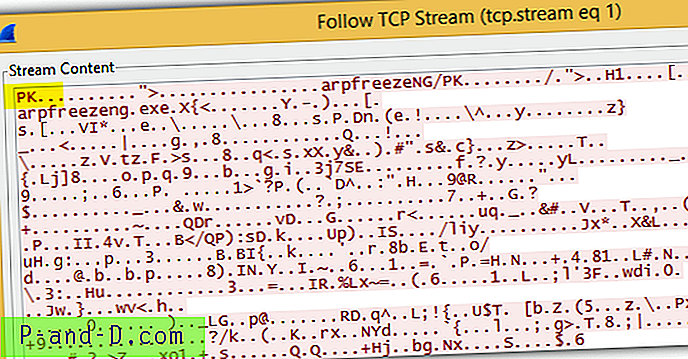

Tome nota de los primeros bytes en el contenido de la transmisión que le darán una idea de la extensión del archivo. El siguiente ejemplo muestra PK, que es un formato de archivo ZIP. De hecho, el encabezado del archivo también muestra el nombre del archivo zip que es arpfreezeNG.

Para reconstruir el archivo, simplemente seleccione Raw y haga clic en el botón Guardar como. Como se trata de un archivo zip, debe guardarlo con una extensión .ZIP y preferiblemente como arpfreezeNG.zip si desea conservar el nombre de archivo original.

Descargar Wireshark

5. SmartSniff

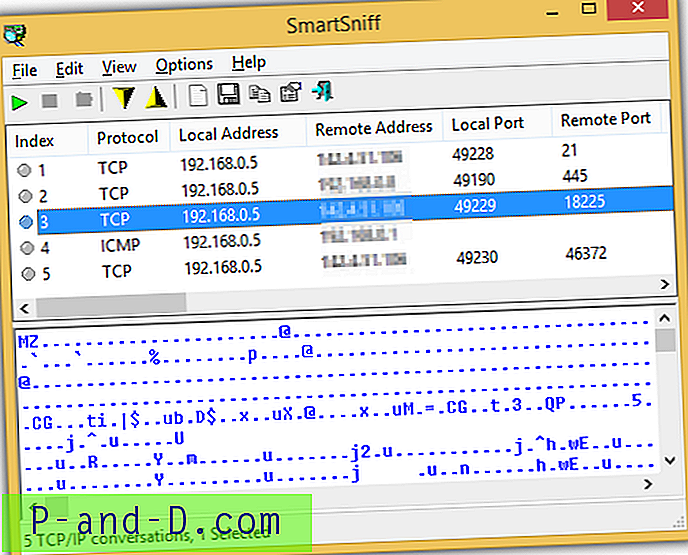

SmartSniff es un sniffer de paquetes gratuito creado por Nirsoft y una característica muy útil que se encuentra en esta herramienta es la capacidad de capturar utilizando sockets sin formato y sin el controlador WinPcap de terceros. Sin embargo, se sabe que el método de sockets sin procesar no funciona en todos los sistemas debido a la API de Windows. Si ha capturado muchos paquetes, puede que no sea fácil buscar los datos del paquete que contienen los archivos transferidos.

Como puede ver en la captura de pantalla anterior, los primeros bytes que se muestran en el panel inferior le dan una pista de que los datos sin procesar son un archivo ejecutable. Presione Ctrl + E para exportar las secuencias TCP / IP y asegúrese de guardarlo como tipo "Archivos de datos sin procesar - Local (* .dat)". Cambie el nombre de la extensión .dat a .exe y obtendrá el archivo reconstruido.

Descargar SmartSniff